6月27日晚間(歐洲6月27日下午時分),新一輪的勒索病毒變種(本次名為Petya)又再一次襲擊并導致歐洲多國多個組織、多家企業的系統出現癱瘓,距今年5月感染全球150多個國家的Wannacry勒索病毒事件僅一個多月。

傳播機制:系勒索病毒新變種傳播速度更快

與5月爆發的Wannacry相比,Petya勒索病毒變種的傳播速度更快。它不僅使用了NSA“永恒之藍”等黑客武器攻擊系統漏洞,還會利用“管理員共享”功能在內網自動滲透。在歐洲國家重災區,新病毒變種的傳播速度達到每10分鐘感染5000余臺電腦,多家運營商、石油公司、零售商、機場、銀行ATM機等企業和公共設施已大量淪陷,甚至烏克蘭副總理的電腦也遭到感染。

烏克蘭國有銀行oschadbank的ATM機被攻擊

據國家信息技術安全中心處長肖彪介紹,目前,烏克蘭似乎是“Petya”受打擊最嚴重的國家之一。 該國政府、一些國內銀行和能源公司今天都發出了警報,他們正在處理來自Petya感染的后果。

“此次攻擊是勒索病毒‘必加’(Petya)的新變種”,肖彪介紹,該變種疑似采用了郵件、下載器和蠕蟲的組合傳播方式,之后通過MS17-010(永恒之藍)漏洞和系統弱口令進行內網傳播。同時,經過初步分析發現,Petya捆綁了一個名為“LSADump”的工具,可以從Windows計算機和網絡上的域控制器收集密碼和憑證數據。

因此,Petya勒索病毒對內網總體上比此前受到廣泛關注的“魔窟”(WannaCry)有更大的威脅,而多種傳播手段組合的模式必將成為勒索軟件傳播的常態模式。

360首席安全工程師鄭文彬介紹說,Petya勒索病毒最早出現在2016年初,以前主要利用電子郵件傳播。最新爆發的類似Petya的病毒變種則具備了全自動化的攻擊能力,即使電腦打齊補丁,也可能被內網其他機器滲透感染。

影響:目前對經濟損失不是很重但值得警惕

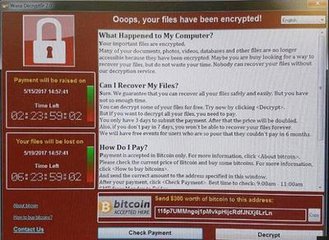

記者了解到,新變異病毒(Petya)不僅只對文件進行加密,而且直接將整個硬盤加密、鎖死,在出現以下界面并癱瘓后,其同時自動向局域網內部的其它服務器及終端進行傳播。

Petya要求受害者通過Tor網絡支付300美金贖金來解鎖相關被加密文件,但是目前大量證據表明即使支付贖金也無法進行解密文件。

肖彪指出,勒索病毒在西方已經非常流行,已經形成黑色產業鏈,大量郵件中夾雜勒索軟件,目前沒有明顯證據證明該次勒索病毒對歐洲國家產生太大的經濟影響,但是值得警惕,一旦后面出現大規模爆發可能會產生更大影響。目前我國已經有極少數單位出現被Petya感染的情況。

歐洲超市petya被攻擊

“勒索軟件的解密是非常困難的,如果文件被加密,暫時還沒有非常有效的解決辦法,因此我們要注重加強防范。”肖彪提到,或許我們可以考慮從新的領域防范,如云盤等。隨著勒索軟件被越來越多人熟知,可能會有更大一部分用戶考慮備份數據。

防范:我國應對能力很強十幾年前已有措施

目前,網絡安全相關主管部門已經下發了針對此次蠕蟲的風險提示以及防范意見。

對于防范措施,肖彪表示,國內已經有了各種非常好的防范手段,包括之前Wannacry在內,在國內沒有產生太大的影響。早在十多年前,我國運營商管理部門已經要求運營商將445端口、139端口等進行了屏蔽,風險評估、等級保護等也有具體的內網的隔離、補丁安裝、端口關閉等要求。“我們不是沒有做應急,而是一直以來都在做”,他指出,正因如此類似勒索病毒對我國影響沒有想象中那么大。

據了解,當前的具體防范措施有如下方式:

1、 郵件防范

由于此次“必加”(Petya)勒索軟件變種首次傳播通過郵件傳播,所以應警惕釣魚郵件。建議收到帶不明附件的郵件,請勿打開;收到帶不明鏈接的郵件,請勿點擊鏈接。

2、更新操作系統補丁(MS)

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

3、更新Microsoft Office/WordPad遠程執行代碼漏洞(CVE-2017-0199)補丁

https://technet.microsoft.com/zh-cn/office/mt465751.aspx

4、 禁用WMI服務

禁用操作方法:https://zhidao.baidu.com/question/91063891.html

5、關閉IPC共享以及防止采用空口令和弱口令

關閉IPC共享和請及時加強操作系統口令。

6、做好其他常規安全工作